Przepisy ogólne

Miejsce i rola Pełnomocnika Ministra oraz pełnomocników ochrony kierowników bezpośrednio nadrzędnych jednostek organizacyjnych w resortowym systemie ochrony informacji niejawnych

Szczegółowe zadania pełnomocników ochrony kierowników jednostek organizacyjnych

Zakres, tryb i sposób współdziałania pełnomocników ochrony w zakresie ochrony informacji niejawnych z SKW

Szkolenie w zakresie ochrony informacji niejawnych

Zakres i szczególne wymagania dotyczące stosowania środków bezpieczeństwa fizycznego przeznaczonych do ochrony informacji niejawnych oraz kryteria tworzenia stref ochronnych

Tryb opracowywania oraz niezbędne elementy planów ochrony informacji niejawnych, a także sposób nadzorowania ich realizacji

Przepisy przejściowe i końcowe

W ciągu pierwszych 5 miesięcy obowiązywania mechanizmu konsultacji społecznych projektów ustaw udział w nich wzięły 24 323 osoby. Najpopularniejszym projektem w konsultacjach była nowelizacja ustawy o broni i amunicji. W jego konsultacjach głos zabrało 8298 osób. Podczas pierwszych 14 miesięcy X kadencji Sejmu RP (2023–2024) jedynie 17 proc. uchwalonych ustaw zainicjowali posłowie. Aż 4 uchwalone ustawy miały źródła w projektach obywatelskich w ciągu 14 miesięcy Sejmu X kadencji – to najważniejsze skutki reformy Regulaminu Sejmu z 26 lipca 2024 r.

Grażyna J. Leśniak 24.04.2025Senat bez poprawek przyjął w środę ustawę, która obniża składkę zdrowotną dla przedsiębiorców. Zmiana, która wejdzie w życie 1 stycznia 2026 roku, ma kosztować budżet państwa 4,6 mld zł. Według szacunków Ministerstwo Finansów na reformie ma skorzystać około 2,5 mln przedsiębiorców. Teraz ustawa trafi do prezydenta Andrzaja Dudy.

Grażyna J. Leśniak 23.04.2025Rada Ministrów przyjęła we wtorek, 22 kwietnia, projekt ustawy o zmianie ustawy – Prawo geologiczne i górnicze, przedłożony przez minister przemysłu. Chodzi o wyznaczenie podmiotu, który będzie odpowiedzialny za monitorowanie i egzekwowanie przepisów w tej sprawie. Nowe regulacje dotyczą m.in. dokładności pomiarów, monitorowania oraz raportowania emisji metanu.

Krzysztof Koślicki 22.04.2025Na wtorkowym posiedzeniu rząd przyjął przepisy zmieniające rozporządzenie w sprawie zakazu stosowania materiału siewnego odmian kukurydzy MON 810, przedłożone przez ministra rolnictwa i rozwoju wsi. Celem nowelizacji jest aktualizacja listy odmian genetycznie zmodyfikowanej kukurydzy, tak aby zakazać stosowania w Polsce upraw, które znajdują się w swobodnym obrocie na terytorium 10 państw Unii Europejskiej.

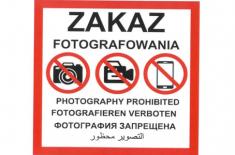

Krzysztof Koślicki 22.04.2025Od 18 kwietnia policja oraz żandarmeria wojskowa będą mogły karać tych, którzy bez zezwolenia m.in. fotografują i filmują szczególnie ważne dla bezpieczeństwa lub obronności państwa obiekty resortu obrony narodowej, obiekty infrastruktury krytycznej oraz ruchomości. Obiekty te zostaną specjalnie oznaczone.

Robert Horbaczewski 17.04.2025Kompleksową modernizację instytucji polskiego rynku pracy poprzez udoskonalenie funkcjonowania publicznych służb zatrudnienia oraz form aktywizacji zawodowej i podnoszenia umiejętności kadr gospodarki przewiduje podpisana w czwartek przez prezydenta Andrzeja Dudę ustawa z dnia 20 marca 2025 r. o rynku pracy i służbach zatrudnienia. Ustawa, co do zasady, wejdzie w życie pierwszego dnia miesiąca następującego po upływie 14 dni od dnia ogłoszenia.

Grażyna J. Leśniak 11.04.2025| Identyfikator: | Dz.U.2022.322 t.j. |

| Rodzaj: | Rozporządzenie |

| Tytuł: | Szczegółowe zadania pełnomocników ochrony w zakresie ochrony informacji niejawnych w jednostkach organizacyjnych podległych Ministrowi Obrony Narodowej lub przez niego nadzorowanych. |

| Data aktu: | 19/12/2013 |

| Data ogłoszenia: | 09/02/2022 |

| Data wejścia w życie: | 01/01/2014 |